NEWS

セキュリティ情報

2024/4/25 更新

-

(2024/4/10)2024年4月マイクロソフトセキュリティ更新プログラムに関する注意喚起

マイクロソフトから同社製品の脆弱性を修正する2024年4月のセキュリティ更新プログラムが公開されました。

これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。

マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。 -

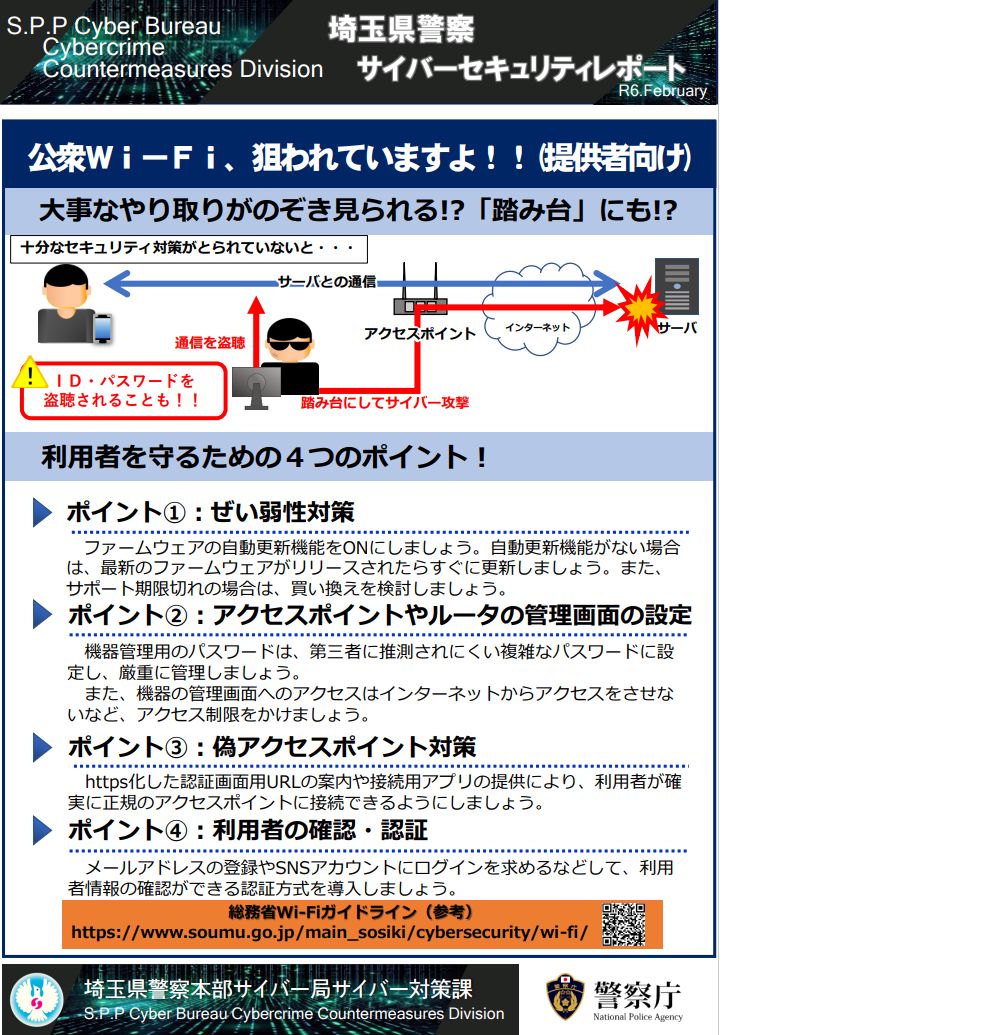

(2024/3/1)Wi-Fi機器などを設置している事業者様へ(提供者向け)

-

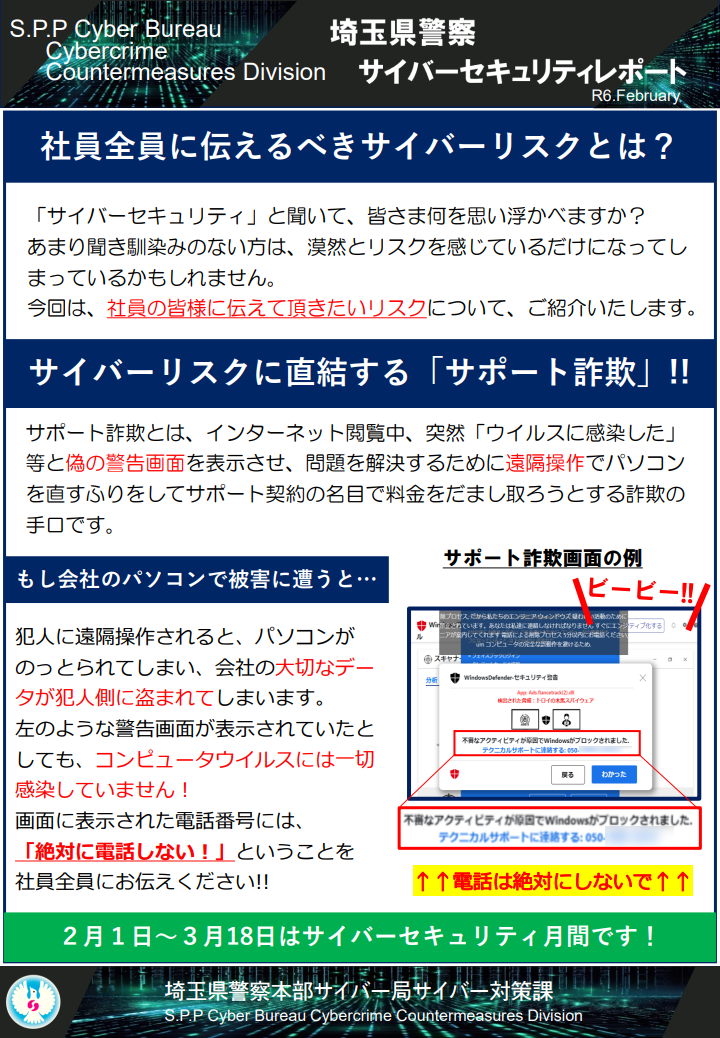

(2024/02/16)サポート詐欺にご注意ください!

-

(2024/02/16)Fortinet社製品を利用している皆様へ

FortiOSの脆弱性情報が公開されました(CVE-2024-21762及びCVE-2024-23113)

公開された脆弱性が放置されたままだと、攻撃者に悪用され、外部から任意のコード又はコマンドを実行される可能性があります。

【影響を受けるシステム/バージョン】

〇CVE-2024-21762

・FortiOS : 7.4.0~7.4.2、 7.2.0 ~ 7.2.6、7.0.0 ~ 7.0.13、6.4.0 ~ 6.4.14、6.2.0~6.2.15、6.0系の全バージョン

〇CVE-2024-23113

・FortiOS : 7.4.0 ~ 7.4.2、7.2.0 ~ 7.2.6、7.0.0 ~ 7.0.13

【推奨される対策】

・脆弱性が修正されたバージョンに更新する。

最新の情報及び詳細はFortinet社のページ

・https://www.fortiguard.com/psirt/FG-IR-24-015

・https://www.fortiguard.com/psirt/FG-IR-24-029を参照 -

(2023/11/21)Citrix ADCおよびCitrix Gatewayの脆弱性(CVE-2023-4966)に関する注意喚起

2023年10月10日(現地時間)、CitrixはCitrix NetScaler ADC(Citrix ADC)およびNetScaler Gateway(Citrix Gateway)における脆弱性(CVE-2023-4966、CVE-2023-4967)に関する情報を公開しました。

本脆弱性が悪用されると、認証されていない遠隔の第三者が、認証を回避して機密情報を取得するなどの可能性があります。

これらの脆弱性の内、情報漏えいの脆弱性(CVE-2023-4966)について、Citrixは脆弱性を悪用する攻撃を確認しているとのことです。

影響を受ける製品を利用している場合、Citrixが提供する最新の情報や関連情報をご確認の上、速やかに対策の適用などをご検討ください

-

(2023/11/16)日本の組織を標的にした外部からアクセス可能なIT資産を狙う複数の標的型サイバー攻撃活動に関する注意喚起

JPCERT/CCは、2022年5月以降におけるArray Networks Array AGシリーズの脆弱性を悪用する標的型サイバー攻撃に対する侵害調査を進めてきました。

Array Networks Array AGシリーズの脆弱性を悪用する複数の標的型サイバー攻撃活動に関する注意喚起 -

(2023/11/15)2023年11月マイクロソフトセキュリティ更新プログラムに関する注意喚起

マイクロソフトから同社製品の脆弱性を修正する2023年11月のセキュリティ更新プログラムが公開されました。

これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。

マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。 -

(2023/11/15)Adobe AcrobatおよびReaderの脆弱性に関する注意喚起

アドビからPDFファイル作成・変換ソフトウェアAdobe AcrobatおよびPDFファイル閲覧ソフトウェアAdobe Acrobat Readerにおける脆弱性に関する情報(APSB23-54)が公開されました。

脆弱性を悪用したコンテンツをユーザーが開いた場合、任意のコードが実行されるなどの可能性があります。

Adobe AcrobatおよびReaderを次の最新のバージョンに更新してください。

- Adobe Acrobat DC Continuous(23.006.20380)(Windows、macOS)

- Adobe Acrobat Reader DC Continuous(23.006.20380)(Windows、macOS)

- Adobe Acrobat 2020 Classic 2020(20.005.30539)(Windows、macOS)

- Adobe Acrobat Reader 2020 Classic 2020(20.005.30539)(Windows、macOS)

詳細については、アドビの情報を確認してください。 -

(2023/6/16)2023年6月マイクロソフトセキュリティ更新プログラムに関する注意喚起

マイクロソフトから同社製品の脆弱性を修正する2023年6月のセキュリティ更新プログラムが公開されました。

これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。

マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。 -

(2023/5/10)2023年5月マイクロソフトセキュリティ更新プログラムに関する注意喚起

マイクロソフトから同社製品の脆弱性を修正する2023年5月のセキュリティ更新プログラムが公開されました。

これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。

マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。 -

(2023/4/19)Oracleは複数の製品に対するクリティカルパッチアップデートに関する情報を公開しました。

Oracleからそれぞれの製品に対して、修正済みソフトウェアが公開されています。

製品をアップデートした場合、対象製品を利用する他のアプリケーションが正常に動作しなくなる可能性があります。

利用するアプリケーションへの影響を考慮した上で、更新してください。

PCにJava JREがプリインストールされている場合や、サーバーで使用するソフトウェア製品に、WebLogic Serverを使用している場合もあります。

利用中のPCやサーバーに対象となる製品が含まれていないかについても、確認してください。 -

(2023/4/12)2023年4月マイクロソフトセキュリティ更新プログラムに関する注意喚起

2024年4月12日(日本時間)に マイクロソフトから同社製品の脆弱性を修正する2023年4月のセキュリティ更新プログラムが公開されました。

これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。 -

(2023/3/17)Microsoft 製品の脆弱性対策について(2023年3月)

2023年3月15日(日本時間)に Microsoft 製品に関する脆弱性の修正プログラムが公表されています。

これらの脆弱性を悪用された場合、アプリケーションプログラムが異常終了したり、攻撃者によってパソコンを制御されたりして、様々な被害が発生するおそれがあります。

この内 CVE-2023-23397、CVE-2023-24880 の脆弱性について、Microsoft 社は悪用の事実を確認済みと公表しており、今後被害が拡大するおそれがあるため、至急、修正プログラムを適用して下さい。 -

(2023/1/18)Oracle Java の脆弱性対策について(CVE-2023-21835等)

Oracle 社から Java SE に関する脆弱性が公表されています。

同社からは攻撃された場合の影響が大きい脆弱性であることがアナウンスされているため、できるだけ早急に修正プログラムを適用してください。 -

(2023/1/12)Windows 8.1 のサポート終了に伴う注意喚起

2023 年 1 月に Microsoft 社が提供している OS である Windows 8.1 のサポートが終了します。

また、同社が提供する Windows 7、Windows Server 2008、Windows Server 2008 R2 のサポート終了から 3 年が経過し、拡張セキュリティ更新プログラム(ESU)のサポートも終了します。

一般的にサポート終了後は新たな脆弱性が発見されても、製品ベンダによる修正が行われません。

よって、脆弱性を悪用した攻撃による情報漏えいや意図しないサービス停止等の被害を受ける可能性が高くなります。対象 OS を使用しているユーザは、速やかな最新版への移行等の実施が求められます。2023 年 1 月 10 日(米国時間)をもって、Windows 8.1、Windows 7 ESU、Windows Server 2008 ESU、Windows Server 2008 R2 ESU のサポートが終了しました。

現在も対象 OS を利用している場合は、速やかにサポートが継続している製品へ移行してください。 -

(2023/1/11)Microsoft 製品の脆弱性対策について

2023年1月11日(日本時間)に Microsoft 製品に関する脆弱性の修正プログラムが公表されています。

これらの脆弱性を悪用された場合、アプリケーションプログラムが異常終了したり、攻撃者によってパソコンを制御されたりして、様々な被害が発生するおそれがあります。

この内 CVE-2023-21674 の脆弱性について、Microsoft 社は悪用の事実を確認済みと公表しており、今後被害が拡大するおそれがあるため、至急、修正プログラムを適用して下さい。 -

(2022/12/16)2022年12月マイクロソフトセキュリティ更新プログラムに関する注意喚起

マイクロソフトから同社製品の脆弱性を修正する2022年12月のセキュリティ更新プログラムが公開されました。これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。

-

(2022/11/9)2022年11月マイクロソフトセキュリティ更新プログラムに関する注意喚起

マイクロソフトから同社製品の脆弱性を修正する2022年11月のセキュリティ更新プログラムが公開されました。

これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。 -

(2022/11/4)マルウェアEmotetの感染再拡大に関する注意喚起

JPCERT/CCでは、2021年11月後半より活動の再開が確認されているマルウェアEmotetの感染に関して相談を多数受けています。特に2022年2月の第一週よりEmotetの感染が急速に拡大していることを確認しています。

Emotetに感染しメール送信に悪用される可能性のある.jpメールアドレス数は、Emotetの感染が大幅に拡大した2020年に迫る勢いとなっています。感染や被害の拡大を防ぐためにも、改めて適切な対策や対処ができているかの確認や点検を推奨します。 -

(2022/10/12)2022年10月マイクロソフトセキュリティ更新プログラムに関する注意喚起

マイクロソフトから同社製品の脆弱性を修正する2022年10月のセキュリティ更新プログラムが公開されました。これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。

-

(2022/10/12)Adobe AcrobatおよびReaderの脆弱性に関する注意喚起

アドビからPDFファイル作成・変換ソフトウェアAdobe AcrobatおよびPDFファイル閲覧ソフトウェアAdobe Acrobat Readerにおける脆弱性に関する情報(APSB22-46)が公開されました。脆弱性を悪用したコンテンツをユーザーが開いた場合、実行ユーザーの権限で任意のコードが実行されるなどの可能性があります。脆弱性の詳細については、アドビの情報を確認してください。

-

(2022/08/26)Movable TypeのXMLRPC APIの脆弱性に関する注意喚起

2022年8月24日、シックス・アパート株式会社はMovable TypeのXMLRPC APIのコマンドインジェクションの脆弱性に関する情報を公開しました。本脆弱性が悪用されると、該当する製品が動作するシステムに細工したメッセージを送信されることで、任意のPerlスクリプトや任意のOSコマンドを実行される可能性があります。

-

(2022/08/19)2022年8月マイクロソフトセキュリティ更新プログラムに関する注意喚起

マイクロソフトから同社製品の脆弱性を修正する2022年8月のセキュリティ更新プログラムが公開されました。これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。

-

(2022/08/19)Adobe AcrobatおよびReaderの脆弱性(APSB22-39)に関する注意喚起

アドビからPDFファイル作成・変換ソフトウェアAdobe AcrobatおよびPDFファイル閲覧ソフトウェアAdobe Acrobat Readerにおける脆弱性に関する情報(APSB22-39)が公開されました。脆弱性を悪用したコンテンツをユーザーが開いた場合、実行ユーザーの権限で任意のコードが実行されるなどの可能性があります。脆弱性の詳細については、アドビの情報を確認してください。

-

(2022/08/05)Oracle Java の脆弱性対策について(CVE-2022-34169等)

Oracle 社から Java SE に関する脆弱性が公表されています。同社からは攻撃された場合の影響が大きい脆弱性であることがアナウンスされているため、できるだけ早急に修正プログラムを適用してください。

-

(2022/07/15)2022年7月マイクロソフトセキュリティ更新プログラムに関する注意喚起

マイクロソフトから同社製品の脆弱性を修正する2022年7月のセキュリティ更新プログラムが公開されました。これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。

-

(2022/07/15)Adobe AcrobatおよびReaderの脆弱性(APSB22-32)に関する注意喚起

アドビからPDFファイル作成・変換ソフトウェアAdobe AcrobatおよびPDFファイル閲覧ソフトウェアAdobe Acrobat Readerにおける脆弱性に関する情報(APSB22-32)が公開されました。脆弱性を悪用したコンテンツをユーザーが開いた場合、実行ユーザーの権限で任意のコードが実行されるなどの可能性があります。脆弱性の詳細については、アドビの情報を確認してください。

-

(2022/07/08)Windows 8.1 のサポート終了に伴う注意喚起

2023 年 1 月に Microsoft 社が提供している OS である Windows 8.1 のサポートが終了します。また、同社が提供する Windows 7、Windows Server 2008、Windows Server 2008 R2 のサポート終了から 3 年が経過し、拡張セキュリティ更新プログラム(ESU)のサポートも終了します。

-

(2022/06/17)2022年6月マイクロソフトセキュリティ更新プログラムに関する注意喚起

マイクロソフトから同社製品の脆弱性を修正する2022年6月のセキュリティ更新プログラムが公開されました。これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。

-

(2022/06/09)Confluence ServerおよびData Centerの脆弱性(CVE-2022-26134)に関する注意喚起

2022年6月2日(現地時間)、AtlassianはConfluence ServerおよびData Centerの脆弱性(CVE-2022-26134)に関するセキュリティアドバイザリを公開しました。本脆弱性を悪用することで、認証されていない遠隔の第三者が任意のコードを実行する可能性があります。脆弱性の詳細や最新の対策情報などについては、Atlassianの情報を確認してください。

-

(2022/05/11)2022年5月マイクロソフトセキュリティ更新プログラムに関する注意喚起

マイクロソフトから同社製品の脆弱性を修正する2022年5月のセキュリティ更新プログラムが公開されました。これらの脆弱性を悪用された場合、リモートからの攻撃によって任意のコードが実行されるなどの可能性があります。マイクロソフトが提供する情報を参照し、早急に更新プログラムを適用してください。

-

(2022/04/26)マルウェアEmotetの感染再拡大に関する注意喚起

2022年4月25日頃より、Emotetの感染に至るメールとして、ショートカットファイル(LNKファイル)あるいはそれを含むパスワード付きZipファイルを添付したメールが新たに観測されています。

ファイルを実行すると、スクリプトファイルが生成、実行され、Emotetの感染に至ります。

TOP